ทำไมวันนี้ปัญหาด้าน Cybersecurity จึงยังแก้ไม่ตกกันเสียที ซึ่งเป็นเวลามากกว่า 30 ปีแล้วที่เรายังพบกับมัลแวร์และไวรัสคอมพิวเตอร์มาอย่างต่อเนื่อง

จากปี พ.ศ.2529 ถึงปี พ.ศ.2560 กว่า 30 ปี เรายังได้พบกับมัลแวร์และไวรัสคอมพิวเตอร์มาอย่างต่อเนื่อง ล่าสุดทุกท่านคงทราบดีถึงอุบัติการณ์ WannaCry Ransomware Worm ที่ระบาดไปทั่วโลก ทำให้หลายท่านตั้งคำถามว่า ปัญหาเรื่อง Virus Computer มีมากว่า 30 ปี

และปัญหานั้นก็มีมากว่า 20 ปีแล้ว ทำไมมนุษย์ยังแก้กันไม่ตกกันเสียที ? และยังมีแนวโน้มว่าจะรุนแรงมากยิ่งขึ้นอีกด้วย (ดูรูปที่1 : The first virus computer in the world: Brain infected with MS-DOS on Personal Compute: source: wikipedia)

ตลอดหลายสิบปีที่ผ่านมา เราได้พบกับคำว่า “Computer Security” หรือ “IT Security” จากนั้นโลกก็ได้รู้จักคำว่า “Information Security” และ ISMS หรือ ISO/IEC 27001 (ISO/IEC 27001:2005 Version แรกได้ถูกประกาศใช้ตั้งแต่ปี พ.ศ. 2548)

ในปัจจุบันคำว่า “Cybersecurity” ได้เข้ามามีบทบาทมากขึ้น เริ่มจาก Executive Order ของอดีตประธานาธิบดีสหรัฐฯ บารัก โอบามา ได้เริ่มพัฒนา NIST Cybersecurity Framework ใน Version 1.0 เมื่อปี พ.ศ. 2556 (4 ปีที่แล้ว)

โดยผมได้มีโอกาสเข้าร่วมโปรแกรม Eisenhower Fellowships และได้พบปะหารือกับ Mr. Michael Danial ซึ่งเป็นหัวหน้าโปรแกรมดังกล่าวในทำเนียบขาว (White House Official Visiting) Mr. Michael Daniel ดำรงตำแหน่ง Special Assistant to the President and the Nation’s Cybersecurity Coordinator

ในขณะนั้น โดยทำงานด้าน Cybersecurity ขึ้นตรงกับประธานาธิบดีสหรัฐณ บารัก โอบามา Mr. Michael Danial เป็นผู้ที่มีหน้าที่รับผิดชอบโดยตรงเกี่ยวกับแผนกลยุทธด้าน Cybersecurity แห่งชาติ (National Cybersecurity Strategy) และผู้ขับเคลื่อนผลักดันนโยบายดังกล่าวให้เกิดการปฏิบัติจริงในหน่วยงานโครงสร้างพื้นฐาน (Critical Infrastructure) รวมถึงการผลักดัน Public Private Partnership Programme (PPP) ในประเทศสหรัฐอเมริกาที่มีเป้าหมายในการป้องกันการโจมตีทางไซเบอร์ที่อาจส่งผลกระทบต่อความมั่นคงของชาติ

ณ เวลานั้น Mr. Michael ได้แชร์กับผมในหลากหลายประเด็นปัญหาด้านไซเบอร์ซ่ีเคียวริตี้ เขาเล่าให้ฟังเกี่ยวกับที่มาที่ไปของการพัฒนา NIST Cybersecurity Framework Version 1.0 ว่า สหรัฐอเมริกาได้ริเริ่มโครงการเกี่ยวกับ Cybersecurity ในปี ค.ศ. 2008 จากการจัดตั้งโครงการ “Comprehensive National Cybersecurity Initiative (CNCI)”

(http://www.whitehouse.gov/issues/foreign-policy/cybersecurity/national-initiative) โดยประธานาธิบดี จอร์จ ดับเบิ้ลยู. บุช ซึ่งมีที่ปรึกษาเป็นมือขวารับผิดชอบงานทั้งหมดโดย Mrs. Melissa Hathaway เริ่มจากการที่ประธานาธิบดี บุช ได้ทำการออกประกาศ “Cyberspace Policy Review” (http://www.whitehouse.gov/assets/documents/Cyberspace_Policy_Review_final.pdf) เป็นเอกสารเผยแพร่ในปี พ.ศ. 2552 กำหนดให้เรื่อง Cybersecurity เป็น KPI ของประธานาธิบดีเลยทีเดียว

ด้านนโยบายได้เน้นเรื่องที่สำคัญ ๆ หลายเรื่อง ได้แก่ การสร้างความตระหนักรู้ให้กับประชาชนเรื่องภัยคุกคามทางอินเทอร์เน็ต การเตรียมพร้อมในกรณีฉุกเฉิน ความร่วมมือระหว่างภาครัฐและเอกชนให้การป้องกันโครงสร้างพื้นฐานในรูปแบบ PPP Model

ประธานาธิบดี โอบามา ได้กำหนดให้ทุกเดือนตุลาคมเป็น “National Cybersecurity Awareness Month” โดยประธานาธิบดี โอบามา เป็นผู้มาโปรโมตสร้างกระแสเรื่องภัยไซเบอร์ด้วยตัวท่านเองในทุก ๆ ปี Mr. Michael ยังได้แชร์ประสบการณ์กับผม ในส่วนของการบังคับใช้กฎหมายว่ารัฐบาลไม่สามารถที่จะออกกฎหมายบังคับด้าน Cybersecurity โดยตรงได้ เพราะโครงสร้างพื้นฐานที่สำคัญในสหรัฐนั้นเอกชนเป็นผู้รับผิดชอบกว่า 80 เปอร์เซ็นต์

ดังนั้น ประธานาธิบดี โอบามา จึงได้มีการออกเอกสารฉบับหนึ่งที่เรียกว่า “Cybersecurity Executive Order 13686 — Improving Critical Infrastructure Cybersecurity” (http://www.gpo.gov/fdsys/pkg/FR-2013-02-19/pdf/2013-03915.pdf) เมื่อวันที่ 15 กุมภาพันธ์ พ.ศ. 2556 ซึ่งเป็นการกำหนดนโยบายเกี่ยวกับความมั่นคงปลอดภัยของหน่วยงานโครงสร้างพื้นฐานที่มีความสำคัญ (Critical Infrastructure) มีการกำหนดนโยบายในการแชร์ข้อมูล (Information Sharing) ระหว่างหน่วยงานของรัฐและเอกชน

“Cybersecurity Executive Order 13686 Improving Critical Infrastructure Cybersecurity” มีผล 120 วัน หลังจากการประกาศ Executive Order โดยให้ Department of Homeland Security (DHS) และ NIST ภายใต้ Department of Commerce เป็นผู้รับผิดชอบในการพัฒนา Baseline Framework ในการลดความเสี่ยงให้กับประเทศในภาพรวมช่วงที่ผมอยู่ในสหรัฐฯ เดือนตุลาคม

ทาง NIST ได้ประกาศ “Preliminary Cybersecurity Framework” (http://www.nist.gov/itl/upload/preliminary-cybersecurity-framework.pdf) เมื่อวันที่ 29 ตุลาคม พ.ศ. 2556 โดยให้เวลารับฟัง Public Comment 45 วัน ในส่วนหลักของ NIST Cybersecurity Framework ประกอบด้วย 5 ขั้นตอน ได้แก่ Identity, Protect, Detect, Response และ Recover มีการทำ Gap Analysis รวมทั้ง มีการนำ ISA 99.02.01, COBIT, ISO/IEC 27001, NIST SP800-53, SP 800-39 มาใช้ในการอ้างอิง

เมื่อผมกลับมาประเทศไทยก็ได้เขียนบทความเกี่ยวกับ NIST Cybersecurity Framework : “บทวิเคราะห์กรอบการดำเนินงานด้านความมั่นคงปลอดภัยไซเบอร์ระดับโลก NIST’s Framework for Improving Critical Infrastructure Cybersecurity โอกาสภัยคุกคามและความเสี่ยงที่ผู้บริหารองค์กรต้องตระหนัก”เมื่อเดือนมีนาคม พ.ศ. 2557 (https://www.acisonline.net/?p=4036)

Mr. Michael Daniel ปัจจุบันดำรงตำแหน่งประธาน The Cyber Threat Alliance (CTA) ได้ให้แนวคิดในการแก้ปัญหาด้าน Cybersecurity ไว้ในบทความของเขาไว้อย่างน่าสนใจ กล่าวคือ เขาเชื่อว่า “ปัญหาด้าน Cybersecurity นั้น ไม่ใช่ปัญหาทางด้านเทคนิคเพียงอย่างเดียว” เนื่องจากเมื่อเราแก้ปัญหาทางด้านเทคนิคได้แล้ว ปัญหาก็ยังไม่จบอยู่ดี ยกตัวอย่าง ปัญหาช่องโหว่และมัลแวร์ที่เกิดขึ้นมาโดยตลอดกว่ายี่สิบปีที่ผ่านมา จึงสรุปสาเหตุของปัญหาได้สามประการ ดังนี้

- ปัญหาด้าน Cybersecurity ไม่ใช่ปัญหาด้านเทคนิคเพียงอย่างเดียว

- การบริหารจัดการกับ “Cyberspace” ไม่เหมือนกับการบริหารใน “Physical World” ที่เราควบคุมขอบเขตของปัญหาได้ แต่ “Cyberspace” เป็นอะไรที่ไม่มีขอบเขตชัดเจนและควบคุมได้ยาก

- กฎหมายและนโยบายเกี่ยวกับเรื่อง Cybersecurity ยังพัฒนาได้ไม่ทันกับปัญหาที่กำลังเกิดขึ้นอยู่ในเวลานี้ในหลายประเทศ

ดังนั้นปัญหา “Cyber Attack” จึงไม่ใช่ปัญหาของคนใดคนหนึ่ง แต่ทั้งรัฐบาลและเอกชนจะต้องร่วมมือกันในการแก้ปัญหา เปรียบเสมือนการแก้ปัญหาภัยธรรมชาติในระดับชาติ เช่น แผ่นดินไหว หรือน้ำท่วม รัฐบาลและภาคเอกชนจำเป็นต้องมีกรอบนโยบายในการทำงานร่วมกัน เพื่อรับมือภัยไซเบอร์ที่ทวีความรุนแรงมากขึ้น และยังไม่รวมปัญหาเรื่อง “Digital Privacy” ซึ่งปัจจุบันเราแทบจะไม่มีความเป็นส่วนตัวในโลกไซเบอร์อีกต่อไป จึงจำเป็นต้องเข้าใจ “สภาวะไซเบอร์” ในหลาย ๆ บริบท

ทาง ITU ได้สนับสนุนเงินทุนในงานวิจัยของ Oxford Martin School, University of Oxford โดยการพัฒนา “National Cybersecurity Capacity Maturity Model ” ขึ้นในปี พ.ศ. 2557 ซึ่งเป็นเวลาเดียวกันกับทาง NIST ได้ประกาศใช้ NIST Cybersecurity Framework Version 1.0 และได้ถูกนำมาใช้ใน 11 ประเทศทั่วโลก ในการประเมินศักยภาพของแต่ละประเทศในความสามารถในการรับมือภัยไซเบอร์ (ดูรูปที่ 3) พบว่าทาง Global Cyber Security Capacity Centre ได้มอง “Cybersecurity Capacity” ออกเป็น 5 มิติ (Dimensions) ดังนี้

- Cybersecurity Policy and Strategy

2. Cyber Culture and Society

3. Cybersecurity Education, Training and Skills

4. Legal and Regulatory Frameworks

5. Standards, Organizations, and Technologies

เราจะเห็นว่า การแก้ปัญหา “Cyber Attack” ไม่ใช่การแก้ปัญหาทางด้านเทคนิคเพียงอย่างเดียว หากแต่การแก้ปัญหาทางด้านเทคนิคก็เป็นเรื่องสำคัญที่เราจะมองข้ามไม่ได้ ยังมีมุมมองอีกหลายด้านดังที่กล่าวมาแล้ว ไม่ว่าจะเป็นเรื่องนโยบาย กลยุทธ์ กฎหมาย เศรษฐกิจ และสังคม การศึกษาเพื่อการฝึกอบรมบุคลากรในระดับองค์กรและการฝึกอบรมประชาชนคนไทยในระดับชาติ

และที่สำคัญจำเป็นต้องมี Cybersecurity Framework หรือกรอบนโยบายในการบริหารจัดการในด้านความมั่นคงปลอดภัยไซเบอร์โดยเฉพาะนับเป็นเวลาสี่ปีจาการพัฒนา NIST Cybersecurity Framework Version 1.0 จนถึงวันนี้ ทาง NIST ได้มีการสำรวจความคิดเห็นและปรับปรุง Cybersecurity Framework ให้เป็น Draft Version 1.1 (https://www.nist.gov/cyberframework/draft- Version-11)

มีอะไรใหม่ใน NIST Cybersecurity Framework Draft Version 1.1

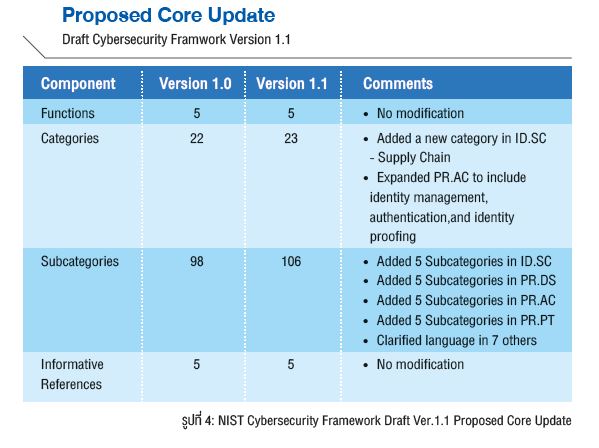

การเปลี่ยนแปลงจาก Version 1.0 มาเป็น Draft Version 1.1 มีผลมาจาก Feedback และ Workshop ที่ทาง NIST จัดขึ้นเพื่อองค์กรในกลุ่ม Critical Infrastructure ที่นำ NIST Cybersecurity Framework Version 1.0 มาใช้ในตลอดสามปีที่ผ่านมา จากรูปที่ 4 จะเห็นได้ว่า ตัว “Framework core” ไม่มีการเปลี่ยนแปลงทั้ง 5 Core Functions และ 5 Informative References แต่มีการเพิ่ม Category จาก 22 เป็น 23 และเพิ่ม Subcategory จาก 98 เป็น 106

สรุปการเปลี่ยนแปลงที่สำคัญจาก Version 1.0 มาเป็น Draft Version 1.1 ดังนี้

– ปรับปรุงเรื่อง Authentication และ Identity Management ให้รัดกุมยิ่งขึ้น

– เพิ่มเติมเรื่อง “Supply Chain Risk Management” (SCRM) ซึ่งเป็นเรื่องสำคัญที่ไม่ได้กล่าวไว้ใน Version 1.0

– เพิ่มเรื่อง Measurement และ Metric เพื่อเป็น “ตัวชี้วัด” สำหรับการประเมินศักยภาพขององค์กรในการบริหารจัดการความมั่นคงปลอดภัยไซเบอร์ ที่ทำให้ผู้บริหารระดับสูงได้เห็นภาพในการปรับปรุงได้ชัดเจนยิ่งขึ้น

– ปรับปรุงความชัดเจนเรื่อง “Implementation Tiers” สำหรับการนำ Framework ไปใช้ในองค์กรให้ได้ผลอย่างแท้จริง

– เพิ่มเติมเรื่อง OT (Operational Technology) ให้ครอบคลุมมากขึ้นโดยไม่ได้จำกัดเฉพาะIT (Information Technology)

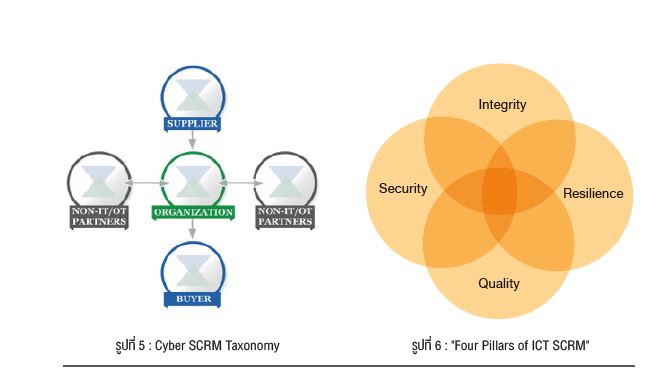

“Cyber SCRM” (ดูรูปที่ 5) ถูกออกแบบและพัฒนามาให้ใช้ร่วมกับ NIST SP 800-161 “Supply Chain Risk Management Practices for Federal Information Systems and Organizations” โดยใช้หลักการ “The Four Pillars of ICT SCRM” (ดูรูปที่ 6)

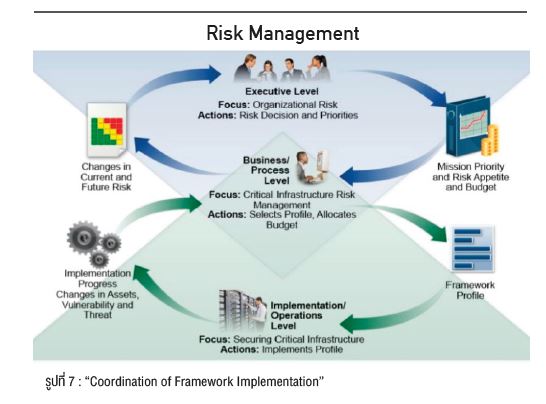

จุดเด่นของ NIST Cybersecurity Framework ก็คือเรื่อง “Implementation” (ดูรูปที่ 7) ซึ่งสามารถนำไปใช้ได้ในทุกองค์กร โดยเหมาะสำหรับผู้บริหารระดับสูง ตลอดจนในระดับ Business Process และระดับ Implementation/Operation โดยมีกระบวนการในการนำไปใช้ใน 7 ขั้นตอน ต่อไปนี้

1. กำหนดความสำคัญและขอบเขต (Prioritize and Scope)

2. การแนะนำให้เข้าใจในเบื้องต้น (Orient) คล้ายกับการปฐมนิเทศ

3. สร้าง Current Profile ที่เป็นปัจจุบัน (As Is) ขององค์กร

4. การประเมินความเสี่ยง (Risk Assessment)

5. สร้าง Target Profile ที่องค์กรต้องการไปให้ถึง (To Be)

6. คิดวิเคราะห์ผลลัพธ์จากการประเมินความเสี่ยง และจัดลำดับความสำคัญของ Gap ที่เกิดขึ้น (To Be-As Is)

7. พัฒนาแผนในการปฏิบัติจริง (Implementation Action Plan)

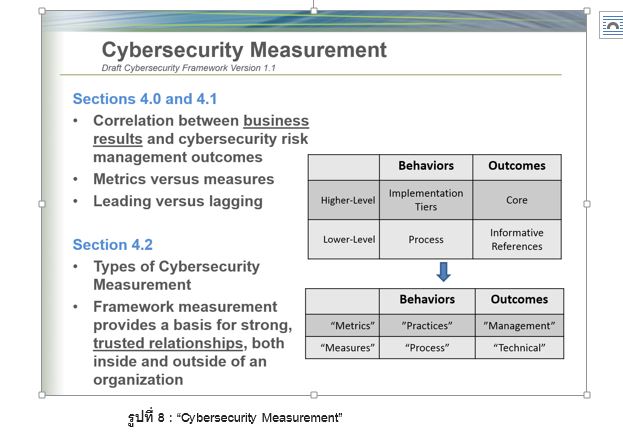

อีกเรื่องที่มีการเปลี่ยนแปลงอย่างมีนัยยะ นั่นคือ เรื่อง “Cybersecurity Measurement” ซึ่งปกติการดำเนินการทางไซเบอร์ จะประเมินและกำหนดตัวชี้วัดตลอดจนวัดค่าความสำเร็จของงานได้ค่อนข้างยาก ใน Version1.1 จะเน้นไปที่ผลลัพธ์ทางธุรกิจ (Business Results) ที่เกี่ยวข้องกับการบริหารจัดการความเสี่ยงทางไซเบอร์ (Cybersecurity Risk Management) โดยมีมุมมองทั้ง Lead Indicators และ Lag Indicators (ดูรูปที่ 8)

กล่าวโดยสรุปจะเห็นว่า NIST Cybersecurity Framework มีความเหมาะสมต่อการประเมินองค์กรในรูปแบบ Gap Analysis “As Is” vs “To Be” ทำให้องค์กรได้ทราบถึงจุดอ่อนและช่องโหว่ในการบริหารจัดการความเสี่ยงด้านความมั่นคงปลอดภัยไซเบอร์ ทำให้ผู้บริหารระดับสูงมี “Risk Visibility” มากขึ้น และสามารถกำหนดแนวทางในการปรับปรุง (Improve Cybersecurity Capacity ขององค์กรในระยะยาวต่อไป

องค์กรในประเทศไทยควรนำ NIST Cybersecurity Framework มาศึกษาและประยุกต์ใช้เพื่อป้องกันความเสี่ยงด้านความมั่นคงปลอดภัยไซเบอร์ ที่จะเกิดขึ้นในอนาคต เพราะปัญหา Cyber Attack ไม่ใช่คำถาม “IF” แต่เป็นคำถาม “When” ซึ่งหมายถึง“Critical Infrastructure Cyber Attack” ต้องเกิดขึ้นอย่างแน่นอน ดังนั้น เราจึงควรเตรียมพร้อมอยู่เสมอ ทั้งในระดับประชาชน ระดับองค์กร และในระดับชาติ