ฟอร์ติเน็ต (Fortinet) มั่นใจโซลูชั่นช่วยองค์กรตอบข้อกำหนดของพรบ. การรักษาความมั่นคงปลอดภัยไซเบอร์ & พรบ. คุ้มครองข้อมูลส่วนบุคคลได้

highlight

- เทคโนโลยีที่เหมาะสมจำเป็นต้องสามารถป้องกันภัยได้กว้าง ครอบคลุมทุกแพลทฟอร์ม และอุปกรณ์ โดยอุปกรณ์ทั้งหมดจะต้องทำงานร่วมกันอย่างราบรื่น และทำงานได้อย่างอัตโนมัติ สามารถปฏิบัติงานตามมาตรการ 5 ประการ ได้แก่ Identify, Protect, Detect, Respond และRecover

ฟอร์ติเน็ต (Fortinet) เสนอตัวช่วย องค์กรก้าวข้ามข้อกำหนด 2 พรบ.

ประเทศไทยอยู่ในขั้นตอนเร่งยกระดับระบบดิจิทัลเพื่อก้าวไปสู่การปฏิวัติอุตสาหกรรมครั้งที่ 4 พร้อมนานาชาติและดำเนินธุรกรรมภายใต้กฎระเบียบคุ้มครองข้อมูลทั่วไป (General Data Protection Regulation หรือ GDPR)ของสหภาพยุโรปซึ่งให้ความสำคัญในเรื่องภัยไซเบอร์ และข้อมูลส่วนบุคคล

ในประเทศไทยมีการประกาศใช้พระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ (Cyber Security Act หรือ CSA) พ.ศ. 2562 ในราชกิจจานุเบกษาและมีผลบังคับใช้ในทันทีเมื่อเดือนพฤษภาคมที่ผ่านมา และพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล (Personal Data Protection Act หรือ PDPA)

ซึ่งจะมีผลบังคับใช้ในวันที่ 28 พฤษภาคม พศ. 2563 ส่งให้ผู้ประกอบการควรเร่งทำความเข้าใจและจัดหากระบวนการที่สอดคล้องกับข้อกำหนดในพ.ร.บ.ทั้งสองฉบับอย่างเร่งด่วน

ดร.รัฐิติ์พงษ์ พุทธเจริญ (สาขาวิศวกรรมคอมพิวเตอร์) ผู้จัดการอาวุโส ฝ่ายวิศวกรรมระบบ แห่งฟอร์ติเน็ต ได้ให้ความเห็นว่า พ.ร.บ. ที่บังคับไปแล้วนี้ส่งผลให้หน่วยงานของรัฐหรือหน่วยงานเอกชนมีหน้าที่ในการสร้างกลไกในการป้องกันภัยไซเบอร์ที่รัดกุมมากขึ้น มิฉะนั้นจะได้รับบทลงโทษ

องค์กรจึงต้องพึ่งพาเทคโนโลยีหรือหาทูลส์ใหม่ๆ ที่สามารถปฏิบัติตามข้อกำหนดของพ.ร.บ.ได้ในทุกกรณี โดยเฉพาะอย่างยิ่งในการ ”เฝ้าระวัง” ซึ่งเป็นเม็ดเงินที่มีการลงทุนสูง เทคโนโลยีที่เหมาะสมจำเป็นต้องสามารถป้องกันภัยได้กว้าง (Broad) ครอบคลุมทุกแพลทฟอร์ม และอุปกรณ์

โดยอุปกรณ์ทั้งหมดจะต้องทำงานร่วมกันอย่างราบรื่น (Integrated) และทำงานได้อย่างอัตโนมัติ (Automation) สามารถปฏิบัติงานตามมาตรการ 5 ประการ จากส่วนกลางได้ ได้แก่

- มาตรการในการระบุความเสี่ยง (Identify)

- มาตรการในการป้องกันภัยคุกคาม (Protect)

- มาตรการในการตรวจสอบและเฝ้าระวัง (Detect)

- มาตรการในการเผชิญเหตุ ตอบโต้ภัย (Respond)

- มาตรการรักษาและฟื้นฟู (Recover)

ซึ่งฟอร์ติเน็ตมีแพลทฟอร์มด้านความปลอดภัยไซเบอร์ที่เรียกว่า “Security Fabric” ที่สามารถตอบโจทย์มาตรการทั้ง 5 ด้านได้เป็นอย่างดี และเป็นแพลทฟอร์มที่รวมอุปกรณ์ด้านความปลอดภัยครบครันจึงสามารถช่วยให้องค์กรเห็นภัยไซเบอร์ที่คุกคามเข้ามาได้ลึกทั่วทั้งเครือข่าย

นอกจากนี้ อุปกรณ์ทุกชิ้นทำงานภายใต้ความร่วมมืออีโคซิสเต็มส์ (Fortinet Fabric Ready Partner) จึงทำให้อุปกรณ์สามารถทำงานเข้ากันได้ ยิ่งไปกว่านั้น ฟอร์ติเน็ตใช้เทคโนโลยีแมชชีนเลิ่ร์นนิ่งในโซลูชั่น จึงสามารถโต้ตอบและจัดการกับภัยคุกคามได้อย่างชาญฉลาด และอัตโนมัติ

Fortinet Security Fabric ประกอบไปด้วย

Identify and assess users ผู้ใช้งานเชื่อมต่อเข้ามาในเครือข่าย องค์กรจำเป็นต้องสามารถระบุภัยที่เข้ามาได้ ซึ่งในปัจจุบันนั้น การยืนยันตัวตนเพื่อเข้าใช้งานเพียงด้วยการรหัสผู้ใช้งาน (User name) และรหัสผ่าน (Password) ไม่เพียงพอแล้ว เราจึงแนะนำให้ใช้วิธีการยืนยันตัวตนของผู้ใช้และของอุปกรณ์ได้

โดยการใช้อุปกรณ์ FortiToken และ FortiNAC ทั้งนี้ อุปกรณ์ FortiToken จะยืนยันผู้ใช้งานโดย 2 Factor One Time Password ซึ่งให้ความปลอดภัยกว่า และใช้ FortiNAC เพื่อควบคุม ติดตามการเข้าถึงเครือข่ายของอุปกรณ์และผู้ใช้งาน รวมถึงอุปกรณ์ไอโอทีสมัยใหม่ที่เชื่อมต่อเข้ามาอีกด้วย

Asset and risk management ในการระบุภัยและความเสี่ยงของเครื่องที่ใช้ในองค์กร ฟอร์ติเน็ตสามารถจัดหาอุปกรณ์ FortiInSight เพื่อใช้ดูพฤติกรรมของผู้ใช้งานในองค์กร อาทิ ผู้ใช้งานดาวน์โหลดไฟล์ไปที่ใด ท่องเว็บใด และส่งข้อมูลการใช้งานเหล่านั้นไปยังอุปกรณ์ FortiSIEM ที่จัดเก็บ

วิเคราะห์พฤติกรรมจากอุปกรณ์ของฟอร์ติเน็ตและอุปกรณ์ของค่ายอื่นด้วย หากพฤติกรรมใดมีค่าสูงกว่าค่าที่ตั้งไว้ จะส่งสัญญาณแจ้งเตือนภัยของทุกเหตุการณ์ได้ทันท่วงที

Vulnerability assessment ในการตรวจสอบหาช่องโหว่ในอุปกรณ์คอมพิวเตอร์ เดสก์ท็อป แล็ปท็อป โมบายและเซิร์ฟเวอร์ในระบบนั้น ฟอร์ติเน็ตแนะนำว่าควรใช้อุปกรณ์ FortiClient ซึ่งเป็นผลิตภัณฑ์ที่ช่วยรักษาความปลอดภัยให้กับอุปกรณ์ปลายทางอย่างครบถ้วน

ให้ทำหน้าที่สแกนตรวจสอบการติดตั้งซอฟท์แวร์ด้านความปลอดภัยที่องค์กรได้กำหนดเป็นนโยบายไว้ อาทิ ซอฟต์แวร์แอนตี้ไวรัสและไฟร์วอลล์ ในขณะเดียวกัน อุปกรณ์ FortiNAC จะช่วยตรวจสอบหาการติดตั้งซอฟท์แวร์ที่อาจมีความเสี่ยง หรือซอฟท์แวร์ที่ควรจะมีในอุปกรณ์นั้น

Risk assessment and governance ในการปฏิบัติตามข้อกำหนดของ พ.ร.บ.นั้น องค์กรจำเป็นจะต้องเก็บข้อมูลการใช้งาน (Log) ทางคอมพิวเตอร์ของผู้ใช้งาน อาทิ เว็บที่ท่องไป ซึ่งองค์กรสามารถปฎิบัติตามข้อกำหนดได้อย่างง่าย ๆ

โดยใช้อุปกรณ์ FortiGate ที่ทำหน้าที่เป็นซีเคียวริตี้เกทเวย์ช่วยป้องกันภัยคุกคาม พร้อมกับอุปกรณ์ FortiAnalyzer ที่ทำหน้าที่วิเคราะห์ จัดเก็บข้อมูล ทำรายงาน และมีอุปกรณ์ FortiManager ที่จะช่วยบริหารจัดการองค์ประกอบของระบบรักษาความปลอดภัยทั้งหมดได้จากศูนย์กลาง

และเรายังมีมีโซลูชั่นในการป้องกันภัยคุกคาม ป้องกันข้อมูลที่เข้ามาและเก็บภายในเครือข่ายขององค์กรเองและบนคลาวด์ได้อย่างแข็งแกร่ง โดยเรามี เน็กซ์เจอเนอเรชั่นไฟร์วอลล์ FortiGate ที่เป็นซีเคียวริตี้เกทเวย์พร้อมกับอุปกรณ์ FortiDDos เพื่อป้องกันภัยที่มุ่งทำให้เครือข่ายและบริการขององค์กรหยุดชะงักลง

ถัดจากการป้องกันภัยที่ขอบเครือข่ายแล้ว เราแนะนำให้ติดตั้งอุปกรณ์รักษาความปลอดภัยระบบอีเมลชั้นนำ FortiMail ในการสกัดภัยคุกคามและปัญหาอีเมล อีกทั้งอุปกรณ์ FortiWeb ไฟร์วอลล์ในการป้องกันการรักษาความปลอดภัยให้กับเว็บแอปพลิเคชั่น

ทั้งนี้ สามารถใช้อุปกรณ์ FortiClient และ FortiProxy ได้อีกด้วย นอกจากนี้ เรายังมี FortiSandbox ระบบรักษาความปลอดภัยชั้นสูง ที่ช่วยตรวจดักจับภัยคุกคามในรูปแบบใหม่ๆ ที่เรียกกันว่า Zero-day ก่อนที่จะแพร่กระจายคุกคามในเครือข่าย

รวมถึงพฤติกรรมที่ผิดปกติในระบบ และป้อนข้อมูลกลับไปยังอุปกรณ์ของฟอร์ติเน็ตอื่น ๆ จึงสามารถสร้างเกราะป้องกันอันชาญฉลาดเพื่อจัดการกับภัยคุกคามทั้งระบบ รวมไปถึงการเรายังมีระบบป้องกันเครือข่ายบนคลาวด์ที่ได้พัฒนาบริการความปลอดภัยสำหรับการใช้งานบนคลาวด์ที่แข็งแกร่งที่ครบถ้วน

ได้แก่ บริการ FortiSandbox Cloud, FortiMail Cloud, FortiWeb Cloud, FortiCASB นอกจากนี้ ฟอร์ติเน็ตยังขยายบริการความปลอดภัยไปกับผู้ให้บริการประเภท Infrastructure as a Service (IaaS) ชั้นนำระดับโลกมากมาย รวมถึง AWS, Microsoft Azure, Oracle Cloud Infrastructure และ Alibaba Cloud

อีกทั้งเรายังสามารถตรวจสอบความผิดปกติ และอีเว้นท์ต่าง ๆ ด้วยกลไกในการสังเกตเฝ้าระวังอย่างอัตโนมัติ และต่อเนื่อง และใช้ซิคเนเจอร์ในการตรวจภัยที่เกิดขึ้นมาแล้ว และภัยที่ไม่เคยเกิดขึ้นมาก่อน

ด้วยอุปกรณ์ FortiDeceptor ที่จะทำหน้าที่เป็นเป้าล่อภัยคุกคาม ทำงานพร้อมกับอุปกรณ์ FortiSandbox ที่ทำหน้าที่ทดสอบข้อมูลหรือไฟล์ต้องสงสัย เพื่อตรวจดูพฤติกรรมที่ผิดปกติได้

นอกจากนี้ ฟอร์ติเน็ตมีระบบตรวจสอบความปลอดภัยที่ช่วยในส่วนของ Security Operation Center (SOC) โดยมีอุปกรณ์ FortiSEIM และ FortiAnalyzer ในการเก็บ Log ข้อมูลจราจรทางคอมพิวเตอร์ ซึ่งองค์กรจำเป็นต้องจัดหารายงานเหล่านี้ให้กับหน่วยงานของรัฐ เมื่อมีการร้องขอ อีกด้วย

และเรายังสามารถสื่อสารรายงานกับหน่วยงานที่เกี่ยวข้อง เพื่อการวิเคราะห์สถานการณ์ การระงับภัย การพัฒนาสถานการณ์ที่เกิด โดยตอบโต้กับภัยที่เกิดขึ้นที่ผู้ใช้งาน (Endpoint Detection Response) อุปกรณ์ FortiClient เพื่อระงับการใช้งาน

เช่น ระงับมิให้ผู้ใช้งานเปิดไฟล์อันตราย และใช้อุปกรณ์ FortiNAC ในการแยกผู้ใช้งานและกักกันเครื่องที่มีภัยคุกคามออกไปได้ และในการตอบโต้กับภัยนั้น ฟอร์ติเน็ตเสนอให้ใช้คุณสมบัติที่มีอยู่ในอุปกรณ์ FortiSIEM, FortiAnalyzer และ FortiManager ในการตรวจสอบ Log

จัดเก็บ และวิเคราะห์ข้อมูลความปลอดภัยของระบบเครือข่าย ช่วยให้เกิดการตอบสนองแบบอัตโนมัติ แจ้งเตือนทุกเหตุการณ์ได้ทันท่วงที นอกจากนี้ ได้พัฒนาเทคโนโลยีใหม่ที่ส่งให้ฟอร์ติเน็ตโดดเด่นเหนือกว่าใคร คือเทคโนโลยี Security-Defined Network ที่ช่วยให้อุปกรณ์ด้านความปลอดภัยสามารถทำงานร่วมกับอุปกรณ์ด้านเครือข่าย

ขององค์กรได้ อาทิ ไฟร์วอลล์ FortiGate สามารถส่งข้อมูลภัยที่พบนั้นไปยังอุปกรณ์สวิชต์ FortiSwitch และอุปกรณ์แอคเซสพ้อยต์ไร้สาย FortiAP ได้ จึงทำให้เครือข่ายมีความปลอดภัยที่สมบูรณ์ทั่วทั้งเครือข่าย และเรายังสามารถให้คำปรึกษาที่เหมาะสมกับลูกค้าเฉพาะกรณีได้

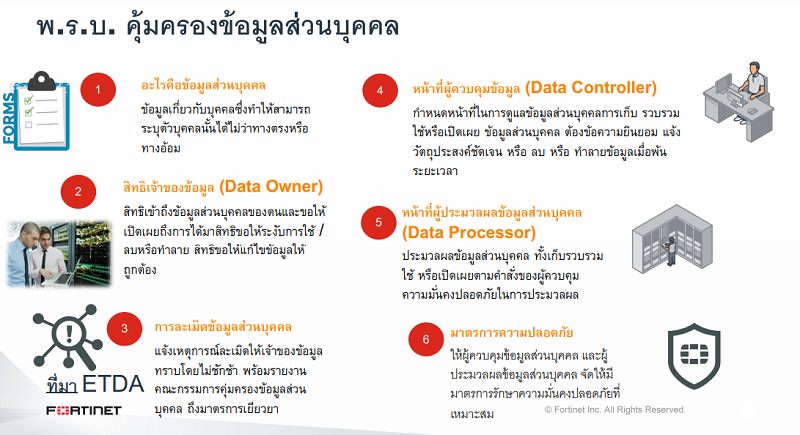

ขณะที่ในส่วนของ การป้องกันข้อมูลส่วนบุคคล ที่จะมีผลบังคับในปีพศ. 2563 นั้น เป็นผลมาจากการเปลี่ยนผ่านเข้าสู่ดิจิทัลของประเทศ ซึ่งส่งผลให้มีการล่วงละเมิดสิทธิในข้อมูลส่วนบุคคลเพิ่มมากขึ้น จึงทำให้ภาครัฐออกนโยบายคุ้มครองความเป็นส่วนตัวของประชากรในประเทศ

ซึ่งถือเป็นส่วนหนึ่งของการรักษาความปลอดภัยของข้อมูล (Data Security) ตั้งแต่ชื่อ ที่อยู่ อีเมล์ หมายเลขบัตรประจำตัวประชาชน และอื่น ๆ รวมถึงข้อมูลส่วนบุคคลที่มีความอ่อนไหว (Sensitive Data) อาทิ ข้อมูลชีวภาพอีกด้วย

พ.ร.บ.ดังกล่าวได้ระบุถึงบทบาทและความรับผิดชอบของผู้ควบคุม (Data Controller) และผู้ประมวลผลข้อมูล (Data Processor) ไว้อย่างชัดเจน ผู้ควบคุมข้อมูล คือ บุคคลหรือนิติบุคคลซึ่งมีอำนาจหน้าที่ตัดสินใจเกี่ยวกับการเก็บรวบรวม ใช้ หรือเปิดเผยข้อมูลส่วนบุคคล

โดยมีหน้าที่ในการขอความยินยอม บันทึกและป้องกันไม่ให้มีการละเมิดข้อมูลส่วนบุคคลโดยมิชอบ และต้องมีมาตรการในการเก็บรักษาข้อมูลที่เหมาะสม อาทิ การจัดทำนโยบายความเป็นส่วนตัว (Privacy Policy) เป็นต้น

ส่วนผู้ประมวลผลข้อมูล คือ บุคคลหรือนิติบุคคล ที่ทำหน้าที่เก็บรวบรวม ใช้ หรือเปิดเผยข้อมูลส่วนบุคคล รวมทั้งจัดทำบันทึก ตามคำสั่งหรือในนามของผู้ควบคุมข้อมูลส่วนบุุคล ยิ่งไปกว่านั้น พ.ร.บ. ยังกล่าวถึงเจ้าหน้าที่คุ้มครองข้อมูลส่วนบุคคล (Data Privacy Officer หรือ DPO) ที่องค์กรจะต้องแต่งตั้งขึ้นมาอีกด้วย

พ.ร.บ. คุ้มครองข้อมูลส่วนบุคคลนี้มีหลักการเชิง “อนาคต” เช่นเดียวกับพ.ร.บ. ความมั่นคงปลอดภัยไซเบอร์ฯ ซึ่งให้อำนาจ ‘สอดส่อง’ ตั้งแต่ตอนที่ยังไม่เกิดภัยคุกคาม กล่าวคือ ผู้ควบคุมข้อมูลก็ต้องมีหน้าที่ป้องกันไว้ก่อน ซึ่งเป็นปัจจัยสำคัญในการลดปัญหาภัยคุกคามไซเบอร์ในประเทศไทย

ซึ่งเรามีโซลูชั่นที่มีคุณสมบัติพร้อมเบ็ดเสร็จในอุปกรณ์ในการเก็บ รวบรวม ใช้ข้อมูลส่วนบุคคลให้ปลอดภัยอันได้แก่ การป้องกันข้อมูลสูญหาย (Data Loss Protection) การควบคุมการเข้าใช้งานในเครือข่าย (Access Control) การควบคุมให้ข้อมูลถูกต้องอยู่เสมอ (Data Integrity) การปิดข้อมูลให้ปลอดภัย (Data Exposure) เป็นต้น

ทั้งนี้ คุณสมบัติข้างต้นนี้ได้ Built in รวมอยู่ในโซลูชั่นของฟอร์ติเน็ตทั้งที่เป็นประเภท Security as a Service (SaaS) สำหรับการใช้งานที่องค์กรและ Infrastructure as a Service (IaaS) สำหรับการใช้งานบนคลาวด์ จึงมีศักยภาพในการป้องกันข้อมูลรั่วไหลได้อย่างครอบคลุม

ในการควบคุมการเข้าใช้งาน องค์กรสามารถใช้อุปกรณ์ FortiToken และอุปกรณ์ FortiNAC ได้เช่นกัน และในการทำให้ข้อมูลถูกต้องอยู่เสมอนั้นจะเป็นต้องอาศัยอุปกรณ์ FortiWeb ป้องกันเหล่าเซิร์ฟเวอร์และ FortiClient ป้องกันภัยคุกคามที่เข้ามาทางอุปกรณ์ปลายทาง

ซึ่งทั้งหมดนี้ทำงานอยู่บนแพลทฟอร์ม Security Fabric เรามั่นใจว่า โซลูชั่นต่างๆ จะสามารถสร้างกลไกกระบวนการด้านความปลอดภัยทั้งเครือข่ายได้อย่างต่อเนื่องได้ครบครัน สร้างความคุ้มค่าในการลงทุน และองค์กรสามารถตอบสนองข้อกำหนดของ พ.ร.บ.ทั้ง 2 ฉบับได้เป็นอย่างดี

ข้อมูลเสริม

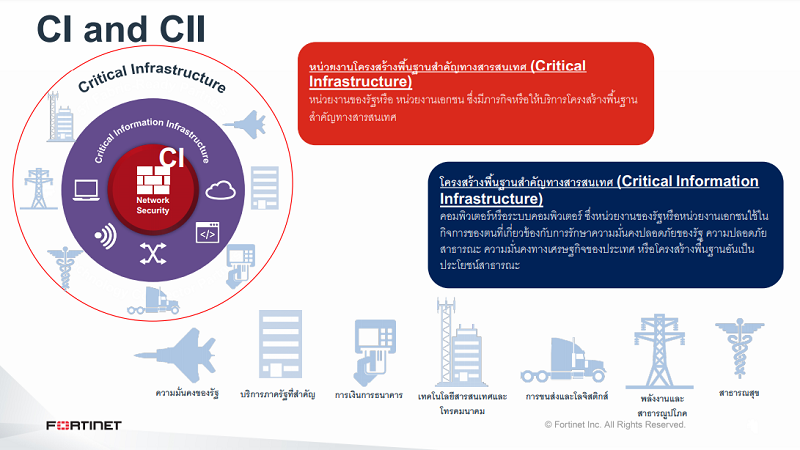

*พ.ร.บ. ความมั่นคงปลอดภัยไซเบอร์ฯ กำหนดให้โครงสร้างพื้นฐานสำคัญของประเทศ (Critical Infrastructure หรือ CI) อันหมายถึงบรรดาหน่วยงานหรือองค์กรที่ธุรกรรมทางอิเล็กทรอนิกส์ของตนมีผลเกี่ยวเนื่องสำคัญต่อความมั่นคงหรือความสงบเรียบร้อยของประเทศทั้ง 8 กลุ่ม ได้แก่

กลุ่มความมั่นคงและบริการภาครัฐที่สำคัญ กลุ่มการเงินการธนาคาร กลุ่มเทคโนโลยีสารสนเทศและโทรคมนาคม กลุ่มการขนส่งและโลจิสติกส์ กลุ่มพลังงานและสาธารณูปโภค

กลุ่มสาธารณสุขจำเป็นต้องยกระดับการรักษาความมั่นคงปลอดภัยของหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศ (Critical Information Infrastructure หรือ CII) ให้มีประสิทธิภาพมากยิ่งขึ้น

ส่วนขยาย * บทความเรื่องนี้น่าจะเป็นประโยชน์สำหรับการวิเคราะห์ในมุมมองที่น่าสนใจ ** เขียน: ชลัมพ์ ศุภวาที (บรรณาธิการ และผู้สื่อข่าว) *** ขอขอบคุณภาพประกอบ และข้อมูลบางส่วนจาก www.pexels.com

สามารถกดติดตามข่าวสารและบทความทางด้านเทคโนโลยีของเราได้ที่ eleaderfanpage