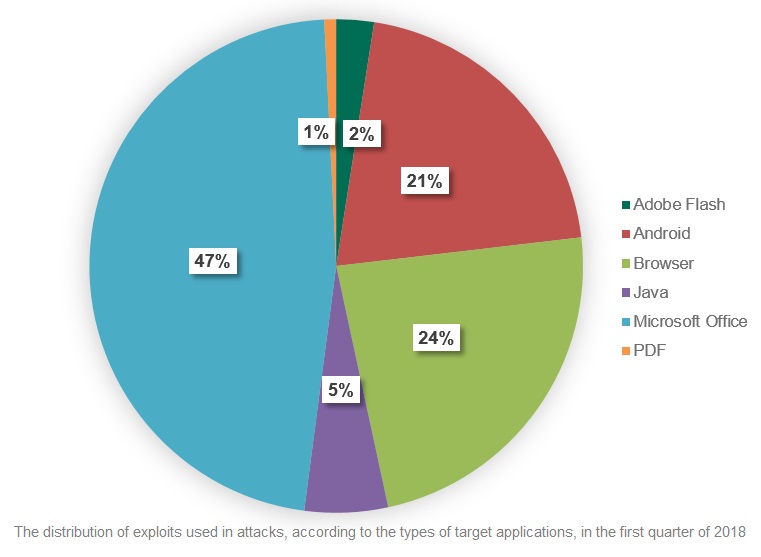

Microsoft Office ขึ้นแท่นปวดเศียรเวียนเกล้าจากปัญหาไซเบอร์อย่างหนักในไตรมาส 1 ของปี 2018 โดยมียูสเซอร์ที่ถูกคุกคามเพิ่มมากขึ้นจาก Q1 ปี 2017 ถึง 4 เท่า โดยเพียงช่วงเวลา 3 เดือน มีการใช้ Exploits เป็นตัวคุกคามก็เติบโตขึ้นถึงเกือบ 50% สูงกว่าค่าเฉลี่ยตลอดปี 2017 ถึงเท่าตัว

Microsoft Office โดนโจมตี ผ่าน Exploits มากขึ้น

เอกซ ปลอยท์ (Exploits) คือ ซอฟต์แวร์ที่จ้องหาโอกาสหรือเอาประโยชน์จากบั๊กหรือช่องโหว่ ที่ส่งซอฟต์แวร์อย่าง Microsoft Office ขึ้นแท่นปวดเศียรเวียนเกล้าจากปัญหาไซเบอร์อย่างหนักในไตรมาส 1 ของปี 2018 โดยมียูสเซอร์ที่ถูกคุกคามเพิ่มมากขึ้นจาก Q1 ปี 2017 ถึง 4 เท่า

และเพียงช่วงเวลาสามเดือน การใช้ exploits เป็นตัวคุกคามก็เติบโตขึ้นถึงเกือบ 50% สูงกว่าค่าเฉลี่ยการใช้ เอกซ ปลอยท์ ต่อ Microsoft Office ตลอดปี 2017 ถึงเท่าตัว และเหล่านี้คือข้อมูลที่ควรให้ความสนใจเกี่ยวกับวิวัฒนาการภัยคุกคามไซเบอร์จากรายงานสำรวจโดยแคสเปอร์สกี้ แลป ในไตรมาสที่ 1

การคุกคามโดยอาศัย เอกซ ปลอยท์ นั้นจัดว่าเป็นเรื่องใหญ่มาก เพราะเป็นปฏิบัติการโดยตัวของมันเองโดยไม่ต้องอาศัยการกระตุ้นหรือยูสเซอร์เป็นตัวทำปฏิกิริยา และยังแพร่โค้ดอันตรายออกมาโดยไม่มีใครจับได้อีกด้วย ดังนั้น จึงเป็นที่นิยมแพร่หลายในหมู่อาชญากรไซเบอร์ทีมองหาผลประโยชน์

และการจารกรรมไซเบอร์ที่หนุนหลังโดยรัฐบาลของประเทศที่มีแผนร้ายซ่อนอยู่ โดยไตรมาสแรกของปี 2018 เต็มไปด้วย เอกซ ปลอยท์ มีเป้าหมายที่ Microsoft Office ซอฟต์แวร์ยอดนิยมใช้งานแพร่หลาย โดยผู้เชี่ยวชาญของแคสเปอร์สกี้ แลปคาดการณ์ว่าจะดำเนินไปในทิศทางนี้อย่างต่อเนื่อง

แต่ช่วงนี้น่าจะพีคที่สุดแล้ว เพราะอย่างน้อยในช่วง 2017-2018 ได้ตรวจพบ เอกซ ปลอยท์ ไร้สังกัดจำนวนสิบตัวที่เป้าหมายไปยัง Microsoft Office เปรียบเทียบกับ zero-day exploits เป้าหมาย Adobe Flash player ที่พบเพียงสองตัวเท่านั้นในช่วงเวลาเดียวกัน

การที่จำนวนการแพร่กระจาย exploits ที่พบน้อยลงในซอฟต์แวร์อย่างหลังนั้น (ต่ำกว่า 3% เล็กน้อยในไตรมาสที่หนึ่ง) น่าจะมาจากการที่ทั้ง Adobe และ Microsoft ได้มีความพยายามทำให้ยากขึ้นกว่าเดิมในการแอบหาทางเอาประโยชน์จาก Flash Playe

หลังจากอาชญากรไซเบอร์ค้นพบช่องโหว่ พวกมันก็ได้ตระเตรียม ready-to-go exploit จากนั้น ใช้ spear-phishing เป็นตัวนำกระตุ้นให้ติดเชื้อ ผ่านทางอีเมล์ที่แนบไฟล์เชื้อมัลแวร์มาด้วย ทำให้ยูสเซอร์และบริษัทธุรกิจตกอยู่ในภาวะล่อแหลมอ่อนแอ

ยิ่งร้ายไปกว่านั้น การโจมตีโดยอาศัย spear-phishing เช่นนี้ มักจะแนบเนียนแยบยล นิยมใช้กันในการโจมตีที่มีความซับซ้อนไปยังเป้าหมายเฉพาะเจาะจง ดังพบตัวอย่างมากมายในช่วงหกเดือนที่ผ่านมา ตัวอย่างเช่น ปี 2017 ที่ผ่านมา

แคสเปอร์สกี้ แลปโดยระบบป้องกัน เอกซ ปลอยท์ ขั้นสูงระบุพบ zero-day exploit ใน Adobe Flash ที่ใช้งานทั่วไปทำการโจมตียูสเซอร์ที่เป็นลูกค้าของแคสเปอร์สกี้แ แลป โดยตัว exploit นี้เข้ามาทางไฟล์เอกสาร (document) ของ Microsoft Office และ final payload

พบว่าเป็นเวอร์ชั่นล่าสุดของมัลแวร์ที่ชื่อ FinSpy จากการวิเคราะห์ payload นักวิจัยของเราสามารถเชื่อมโยงการโจมตีนี้กลับไปยังแอคเตอร์ที่มีความซับซ้อนตัวหนึ่งที่ชื่อ “BlackOasis” และในเดือนเดียวกัน ผู้เชี่ยวชาญของแคสเปอร์สกี้ แลป ตีพิมพ์เผยแพร่ รายการการวิเคราะห์ช่องโหว่ СVE-2017-11826

ซึ่ง zero-day ได้แอบใช้ในการปล่อยกระจายการโจมตีแบบมีเจาะจงเป้ามหาย (targeted attacks) ไปยัง Microsoft Office เวอร์ชั่นต่างๆ การใช้ประโยชน์ (เอกซ ปลอยท์) จากช่องโหว่เช่นนี้ พบในไฟล์ RTF document ที่มี DOCX document ซึ่งใช้ CVE-2017-11826 ใน Office Open XML parser

และในที่สุด เมื่อไม่กี่วันที่ผ่านมา ได้มีการเผยแพร่ ข้อมูลเกี่ยวกับช่องโหว่ Internet Explorer zero day CVE-2018-8174 ซึ่งถูกใช้ในการโจมตีแบบมีเป้าหมายเจาะจง

อเล็กซานเดอร์ ลิสคิน ผู้เชี่ยวชาญด้านซีเคียวริตี้ แคสเปอร์สกี้ แลป (Kaspersky Lab) ตั้งข้อสังเกตว่า รูปการณ์ของภัยไซเบอร์ในไตรมาสแรกของปีแสดงถึงการละเลย patch management ซึ่งถือเป็นอันตรายอย่างยิ่งของการคกคามทางไซเบอร์ เมื่อเวนเดอร์ออกแพทช์มาอุดช่องโหว่

ยูสเซอร์มักจะอัพเดทโปรดักส์ที่ใช้อยู่ไม่ทัน เป็นช่วงจังหวะเวลาที่จะปล่อยการโจมตีผ่านช่องโหว่ที่ถูกเปิดเผยนั้นได้อย่างแนบเนียน และค่อนข้างที่จะได้ผลทีเดียว

สถิติที่น่าสนใจของภัยไซเบอร์ภายในไตรมาส 1 ปี 2018 ได้แก่:

- โซลูชั่นของแคสเปอร์สกี้ แลปตรวจจับและกำจัดการโจมตีได้ 796,806,112 ครั้งจากต้นตอออนไลน์ใน 194 ประเทศทั่วโลก

- URLs จำนวน 282,807,433 ที่ถูกเว็บแอนตี้ไวรัสคอมโพเน้นท์ (web antivirus components) ตรวจพบว่าเป็น URLs ที่เป็นภัยทางไซเบอร์

- ตรวจพบและขึ้นทะเบียนรูปแบบการใช้มัลแวร์ในการแพร่กระจายที่ประสงค์ขโมยเงินผ่านบัญชีธนาคารออนไลน์ได้จากยูสเซอร์คอมพิวเตอร์ 204,448 เครื่อง

- ไฟล์แอนตี้ไวรัสของแคสเปอร์สกี้ แลปตรวจพบออปเจ็คท์ไม่พึงประสงค์และน่าจะเป็นภัยได้จำนวน 187,597,494

- โปรดักส์ด้านโมบายล์ซีเคียวริตี้ของแคสเปอร์สกี้ แลปยังตรวจพบ:

- 1,322,578 malicious installation packages

- 18,912 โมบายล์แบ้งกิ้งโทรจัน (installation packages)

ยูสเซอร์ควรจะปฏิบัติตนดังนี้เพื่อลดความเสี่ยง:

- ซอฟต์แวร์ที่ติดตั้งใช้งานบนเครื่องนั้นควรจะเป็นเวอร์ชั่นที่อัพเดท สามารถที่จะทำฟีเจอร์ออโตอัพเดทอัตโนมัติได้

- เลือกใช้โปรดักส์จากซอฟต์แวร์เวนเดอร์ที่มีแนวความคิด การทำงาน การแก้ปัญหาที่แสดงถึงความรับผิดชอบต่อปัญหาที่มีความวิกฤตอ่อนไหวต่างๆ และควรจะมี โปรแกรมไล่ล่าบัก (bug bounty program) เป็ของตนเอง

- ใช้ security solutions ที่มีความแข็งแกร่ง ทนทาน มีฟีเจอร์พิเศษเพื่อป้องกัน exploits เช่น ฟีเจอร์ Automatic Exploit Prevention เป็นต้น

- รันซิสเต็มสแกน เพื่อตรวจสอบเครื่องของคุณอยู่เสมอ คอยมองหาจุดที่น่าสนใจ และควรต้องใช้ซอฟต์แวร์เวอร์ชั่นที่อัพเดท

องค์กรธุรกิจต่างๆ ควรที่จะใช้โซลูชั่นด้านความปลอดภัยที่มี vulnerability, patch management และ exploit prevention components เช่น Kaspersky Endpoint Security for Business. ฟีเจอร์ patch management จะกำจัดช่องโหว่ที่ตรวจพบให้อัตโนมัติและอุดช่องโหว่นั้นก่อน

ส่วนคอมโพเน้นท์ exploit prevention component จะเฝ้าระวังพฤติกรรมต้องสงสัยของแอพพลิเคชั่น และบล็อก files executions ที่ต้องสงสัย

ส่วนขยาย

* บทความนี้เรียบเรียงขึ้นเพื่อวิเคราะห์ในแง่มุมที่น่าสนใจ ไม่มีวัตถุมุ่งเพื่อโจมตี หน่วยงานใดหน่วยงานหนึ่ง

** Compose : ชลัมพ์ ศุภวาที (Editors and Reporters)

*** ขอขอบคุณภาพบางส่วนจาก www.pexels.com

สามารถกดติดตาม ข่าวสาร และบทความทางด้านเทคโนโลยี ของเราได้ที่